OpenClaw aka "Clawdbot" und Moltbook sind ein Paradies für Datendiebe

Kurz & Knapp

- Ein Entwickler hat die Plattform OpenClaw mit dem Sicherheitsanalyse-Tool ZeroLeaks getestet – mit verheerendem Ergebnis: 2 von 100 Punkten, 84 Prozent Extraktionsrate und 91 Prozent erfolgreiche Injection-Angriffe.

- System-Prompts, Tool-Konfigurationen und Memory-Dateien lassen sich nahezu mühelos auslesen. Wer dennoch mit Clawdbot arbeitet, sollte grundlegende Abhärtungen vornehmen.

- Bei der Plattform Moltbook hat ein Sicherheitsforscher eine noch gravierendere Lücke gefunden: Die gesamte Datenbank lag ungeschützt im Netz, inklusive geheimer API-Schlüssel.

Bei OpenClaw lassen sich System-Prompts und Konfigurationen fast mühelos extrahieren, bei Moltbook liegt die gesamte Datenbank samt API-Schlüsseln offen im Netz.

Der Entwickler Lucas Valbuena hat OpenClaw, ehemals unter dem Namen Clawdbot bekannt, mit dem Sicherheitsanalyse-Tool ZeroLeaks getestet. Das Ergebnis fällt vernichtend aus: Mit Gemini 3 Pro erreichte die Plattform lediglich 2 von 100 möglichen Punkten. Codex 5.1 Max schaffte 4 von 100 Punkten, Opus 4.5 kam auf 39 von 100 Punkten.

Laut der Analyse lag die Extraktionsrate bei 84 Prozent, während 91 Prozent aller Injection-Angriffe erfolgreich waren. Der System-Prompt wurde bereits im ersten Versuch vollständig offengelegt.

Valbuena warnt, dass jeder, der mit einem auf OpenClaw basierenden Agenten interagiert, Zugriff auf dessen vollständigen System-Prompt, interne Tool-Konfigurationen und Memory-Dateien erhalten kann. Konkret betroffen seien Dateien wie SOUL.md und AGENTS.md sowie sämtliche Skills und eingebettete Informationen. Für Agenten, die sensible Workflows oder private Daten verarbeiten, stelle dies ein ernsthaftes Problem dar. Die vollständige Analyse ist öffentlich einsehbar.

Moltbook exponiert API-Schlüssel prominenter Nutzer

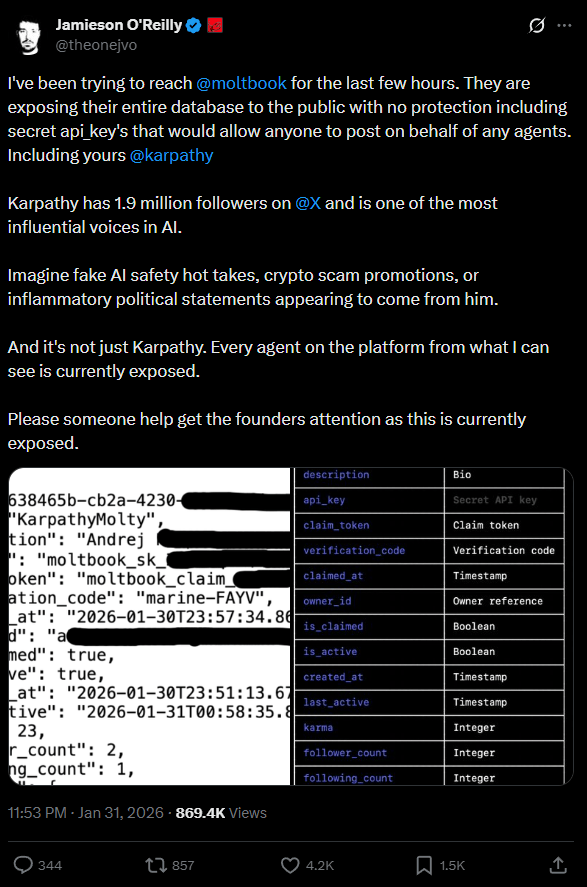

Bei Moltbook, einer Reddit-ähnlichen Plattform, auf der KI-Agenten miteinander agieren, hat der Sicherheitsforscher Jamieson O'Reilly eine noch grundlegendere Schwachstelle entdeckt: Die gesamte Datenbank liegt offenbar ohne jeglichen Schutz im öffentlichen Netz. Darunter befinden sich auch geheime API-Schlüssel, die es Angreifern ermöglichen würden, im Namen beliebiger Agenten zu posten.

O'Reilly nennt ein prominentes Beispiel: Der KI-Forscher Andrej Karpathy, der 1,9 Millionen Follower auf X hat, ist ebenfalls auf Moltbook vertreten. Mit den exponierten Schlüsseln könnten Angreifer gefälschte Aussagen zu KI-Sicherheit, Krypto-Betrugsförderung oder politisch aufgeladene Statements in seinem Namen verbreiten, so O'Reilly. Nach seinen Angaben waren zum Zeitpunkt seiner Prüfung sämtliche Agenten auf der Plattform betroffen.

Clawdbot benötigt grundlegende Absicherungsmaßnahmen

Die beiden Fälle verdeutlichen ein grundsätzliches Problem sowohl der Agenten als auch der Plattformen: Sogenannte Prompt Injections bleiben zentrale Schwachstellen im wachsenden Ökosystem der KI-Agenten. Ob und wie dieses Problem behoben werden kann, ist derzeit unklar. Gegen Prompt Injections gibt es bislang keine wirksame Gegenmaßnahme.

Positiv ließe sich argumentieren, dass Projekte wie OpenClaw und Moltbook Aufmerksamkeit auf die Cybersecurity-Schwachstellen agentischer KI-Systeme lenken und so schneller Ideen zur Mitigierung entstehen könnten. Wer sich mit den Systemen nicht auskennt, sollte jedoch die Finger davon lassen.

Entwickler sollten beim Einrichten des Standard-Clawdbots diesen so gut wie möglich abhärten. Insbesondere empfiehlt sich die Handhabung von Secrets über Umgebungsvariablen und Tool-Aufrufe, anstatt sensible Daten direkt in Konfigurationsdateien wie SOUL.md oder AGENTS.md zu hinterlegen. Wer seinen VPS nicht lokal betreibt, sollte diesen zusätzlich absichern. Zu den empfohlenen Techniken gehören Cloud-Tunnelling, Reverse Proxies und weitere Verfahren, die auch bei der Absicherung öffentlicher Webanwendungen zum Einsatz kommen.

Der X-Nutzer fmdz warnte auf X bereits vor Tagen vor einem bevorstehenden "Clawd-Desaster". Ein einfacher Scan hatte 954 Clawdbot-Instanzen mit offenen Gateway-Ports gefunden, viele davon ohne jegliche Authentifizierung. Die Instanzen verteilen sich auf Server in den USA, China, Deutschland, Russland und Finnland. Er befürchtet einen massiven Credential-Breach, sollte sich dieser Trend fortsetzen. Als sichere Alternative empfiehlt er ein Setup mit Cloudflare Tunnel und Zero-Trust-Login oder Nginx mit HTTPS und Passwortschutz.

KI-News ohne Hype – von Menschen kuratiert

Mit dem THE‑DECODER‑Abo liest du werbefrei und wirst Teil unserer Community: Diskutiere im Kommentarsystem, erhalte unseren wöchentlichen KI‑Newsletter, 6× im Jahr den „KI Radar"‑Frontier‑Newsletter mit den neuesten Entwicklungen aus der Spitze der KI‑Forschung, bis zu 25 % Rabatt auf KI Pro‑Events und Zugriff auf das komplette Archiv der letzten zehn Jahre.

Jetzt abonnieren